El término de hacking ético es cada vez más popular, se trata de una práctica a la que muchas empresas tecnológicas o con un nivel de digitalización elevado suelen recurrir. La piratería ética efectiva se basa en el conocimiento de la red del sistema, el equipo, la interacción del usuario, las políticas, los procedimientos, la seguridad física y la cultura empresarial. A partir de esta conjetura se podría definir qué es el hacking ético.

La protección de los sistemas y redes actuales requiere una comprensión amplia de las estrategias de ataque y un conocimiento profundo de las tácticas, herramientas y motivaciones del pirata informático. El creciente uso de metodologías de ataque de ingeniería social exige que cada probador sea consciente de la organización y los hábitos de sus usuarios de TI (personal).

En ocasiones se opta por personal interno, responsables dentro de la empresa de poner a prueba las vulnerabilidades de la infraestructura, pero también es complicado para Pymes, de menor tamaño. Por ello es posible que opten por recurrir a empresas de ciberseguridad que ofrecen un servicio de consultoría externo pero que les permita estar preparados para ataques de piratas con malas intenciones. En algunos casos estos consultores podrían recurrir a hackers éticos que puedan asegurarse de detectar cualquier punto débil en la seguridad.

Hacking ético se define a través de lo que hacen los profesionales que se dedican a ello, es decir, los piratas informáticos éticos, que no recurren a estas prácticas con fines delictivos, tradicionalmente asociados a estas acciones. Estas personas son contratadas para hackear un sistema e identificar y reparar posibles vulnerabilidades, lo que previene eficazmente la explotación por hackers maliciosos. Son expertos que se especializan en las pruebas de penetración de sistemas informáticos y de software con el fin de evaluar, fortalecer y mejorar la seguridad. Podemos decir que se encargan de implementar un hackeo ético para poner a prueba la seguridad del sistema.

Este tipo de pirata informático o tipod e hacker a menudo se denomina como hacker de ‘sombrero blanco’ (White hat), con el fin de diferenciarlos de los piratas informáticos criminales, que se conocen como hackers de ‘sombrero negro’.

Una de las armas más poderosas en la lucha contra los ciberdelincuentes ha sido la de los piratas informáticos. Los profesionales con un profundo conocimiento de cómo penetrar en la seguridad de una infraestructura en línea implementan medidas y cortafuegos comúnmente para encontrar vulnerabilidades que aquellos del otro lado del espectro de piratería moral buscarían explotar.

Cada vez el uso de aplicaciones con soporte en la nube es más frecuente, con una sincronización inmediata con servidores con conexión a Internet, algo que realmente requiere lo que conocemos como Internet de las Cosas, una tendencia que precisamente busca la interconexión de más recursos para mejorar así la productividad de las empresas o incluso de usuarios particulares. Esto propicia que también los hackers tengan algunas oportunidades y vulnerabilidades producto de nuevos desarrollos que no han contemplado todos los escenarios posibles o vulnerabilidades.

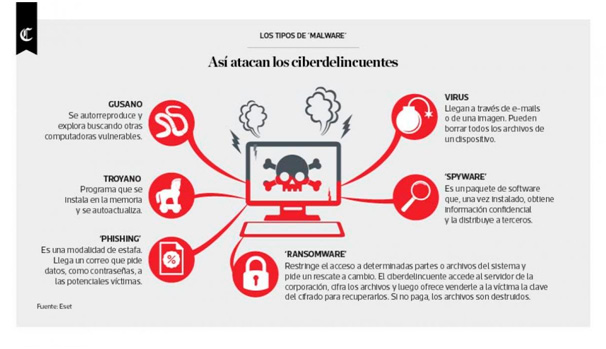

Si hay que explicar qué es el hacking ético es porque hay otro tipo de piratería que ha provocado su aparición. Como imaginarás, no todos los tipos de hackers son éticos y existe una gran variedad de ciberdelincuentes que ponen a prueba las medidas de seguridad de una infraestructura de IT pero con claros fines malintencionados, generalmente robar información pero también en ocasiones para algún tipo de estafa o suplantación de identidad.

Dentro de la comunidad de seguridad cibernética, los piratas informáticos se dividen en tres campos: piratas informáticos ‘sombrero negro’, ‘sombrero gris’ y ‘sombrero blanco’. Este último tipo de hacker sería el ético, el de sombrero blanco.

Los sombreros negros piratean sus objetivos por razones egoístas, como ganancias financieras, para vengarse o simplemente para causar estragos. Los sombreros blancos buscan precisamente proteger las infraestructuras informáticas de ese otro tipo de hackers, el de sombrero negro.

Los piratas informáticos de sombrero blanco apuntan a mejorar la seguridad, encontrar agujeros en ella y notificar a la víctima para que tenga la oportunidad de arreglarlos antes de que un hacker menos escrupuloso los explote.

Los sombreros grises se ubican en algún lugar entre los dos campos, a menudo llevando a cabo operaciones ligeramente más cuestionables desde el punto de vista moral, como piratear grupos a los que se oponen ideológicamente, o lanzar protestas hacktivistas.

La forma que utilizan estos profesionales para ganar dinero también explica qué es el hacking ético. Los que lo practican, con bastante frecuencia son empleados por las compañías de seguridad cibernética, o dentro de los departamentos de seguridad de las organizaciones más grandes. El hecho de que ellos sepan cómo operan los atacantes, a menudo les da una valiosa perspectiva sobre cómo prevenir los ataques.

Otra forma con la que los hackers éticos pueden ganarse la vida es mediante la recopilación de “recompensas de errores”. Las grandes empresas, en particular las de tecnología como Facebook, Microsoft y Google, ofrecen una recompensa a los investigadores o hackers que descubren agujeros de seguridad dentro de sus redes o servicios.

Por otro lado, los piratas informáticos de los hackers negros en general ganan su dinero a través del robo, el fraude, la extorsión y otros medios nefastos.

La mayoría de las organizaciones cree que el acto de autorizar a un hacker ético para probar las defensas de una compañía es suficiente protección legal para justificar ambos tipos de acciones. El primer lugar, la acción de contratar un hacker ético y, en segundo lugar, proporcionar la cobertura necesaria para las actividades cuestionables.

Obviamente, depende de qué tan lejos esté dispuesto el hacker a probar los sistemas. O, lo que es peor, para pasar al modo sombrero gris, decidido a entrar para demostrar que sí pueden.

La ingeniería social es una técnica utilizada por los piratas informáticos para engañar a las personas para que dejen información confidencial. Los hackers de sombrero blanco lo emplean para ayudar a probar las defensas de una compañía. Después de todo, bajo un ataque real, un hacker de sombrero negro bien podría hacer lo mismo.

Esto a menudo significa que el hacker ético termina ingresando a los sistemas utilizando las credenciales de otra persona, obtenidas utilizando métodos ilícitos. En este punto, las leyes se están rompiendo, ya que luego tienen acceso a información confidencial. Si se trata de información de clientes o empleados, el hacker y la empresa pueden infringir las diversas legislaciones de protección de datos vigentes.

Una técnica común para probar los sistemas de una empresa es obtener acceso a través de sus socios comerciales. Las grandes organizaciones corporativas a menudo cuentan con fuertes medidas de seguridad, por lo que es natural centrarse en los elementos más débiles de la cadena de suministro, sus proveedores o clientes. Pueden ser compañías más pequeñas con protecciones limitadas, pero que tienen acceso privilegiado a los sistemas proporcionados por la gran empresa.

Por lo tanto, un hacker informático ético puede piratear (de cualquier manera que tenga sentido) en los sistemas de un socio comercial para luego poder saltar al objetivo deseado a través de esta puerta trasera privilegiada. A menos que el socio comercial haya sido incluido en el alcance de la prueba de penetración, el hacker ético se ha desviado de los límites de la ley para lograr sus objetivos.

El hacking ético nace como medida para combatir a los piratas informáticos con malas intenciones. Las empresas contratan a estos profesionales porque necesitan probar su seguridad. Al otorgar su permiso, efectivamente cubren sus ojos y oídos corporativos mientras se llevan a cabo estas pruebas.

Deben ser capaces de reclutar un hacker ético o de sombrero blanco que resulte confiable, pues en ocasiones podrá llegar a acceder a cierta información comprometida. Generalmente estos son expertos en seguridad informática o sistemas que tratan de mantener un currículum impoluto, pues suelen trabajar para empresas privadas, con salarios elevados, acordes al grado de responsabilidad que tienen.

Al final, el hacker ético presenta un informe bien pulido que señala las debilidades y las recomendaciones asociadas. Por el camino, es muy probable que se hayan roto leyes que el pirata de sombrero blanco no sepa (o no le interese). Es un tema condenado a generar controversia.

Fuentes

Ethical hacking: what is it, and why would I need it?

What is ethical hacking? White hat hackers explained

Is Ethical Hacking Actually Ethical or even Legal?

¿Eres un proveedor de soluciones TIC y quieres aparecer en este portal?

¿Eres una empresa y no encuentras lo que estás buscando?

Recibe, cada dos semanas, todas las novedades sobre las tecnologías de la información para empresas.